Para mais detalhes, segue o link da documentação da AWS aqui.

Outro detalhe igualmente importante é a última opção também relacionada com a instalação do agente do Inspector, ele está perguntando se quer que a instalação seja executada em todas as instâncias marcadas pela Tag (feita anteriormente no EC2).

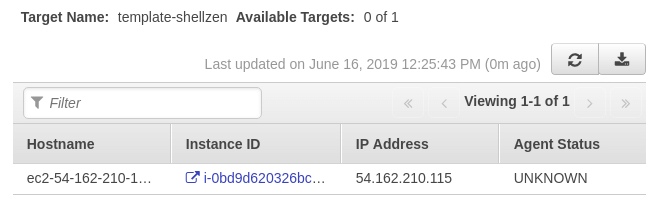

Após estas configurações, clique em Preview Targets para verificar quais alvos o Inspector já identificou.

O Agent Status está como desconhecido, pois o agente ainda não foi instalado na Instância.

Para executar sua instalação basta baixar o script e executado, instruções mais detalhadas você pode encontrar aqui.

Basicamente o comando é (wget ou curl):

wget https://inspector-agent.amazonaws.com/linux/latest/install curl -O https://inspector-agent.amazonaws.com/linux/latest/install

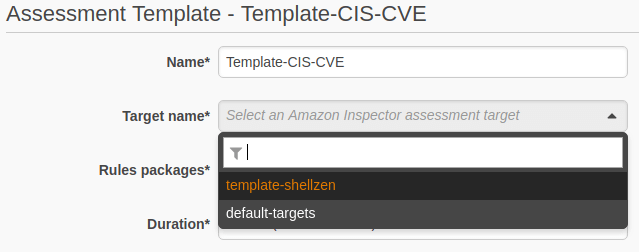

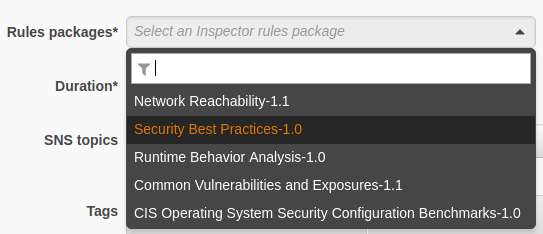

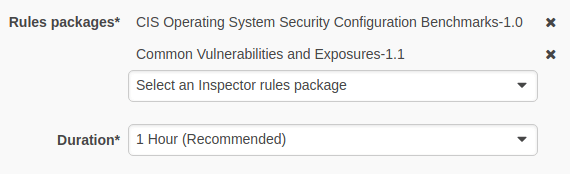

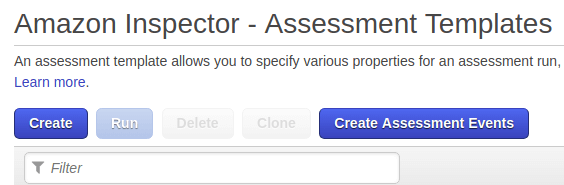

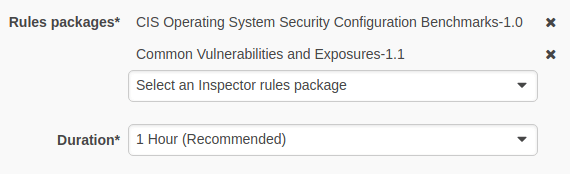

Agora vamos fazer a configuração de Template para os alvos, em nosso exemplo vamos configurar as verificações de segurança para CVE e CIS.

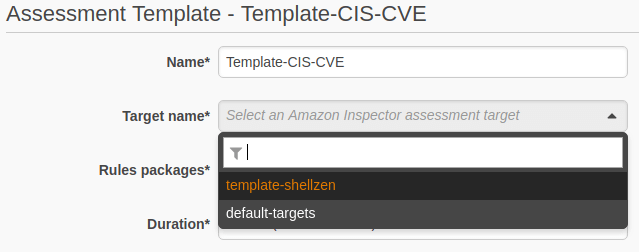

As rules relacionadas com os tipos de verificação que queremos fazer.

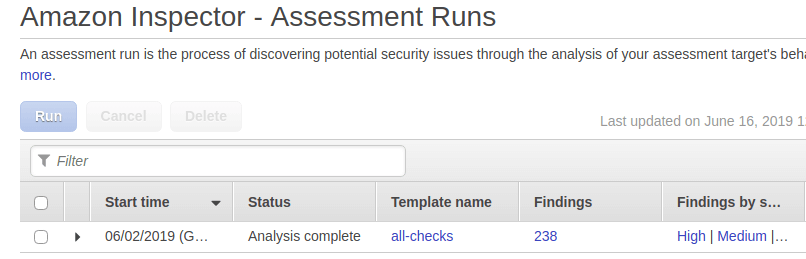

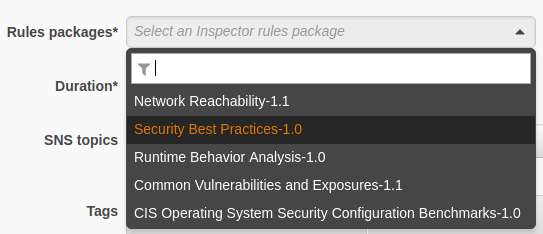

Após essas configurações basta clicar em Create and Run ou apenas em Create e rodar o scanner em algum outro momento.

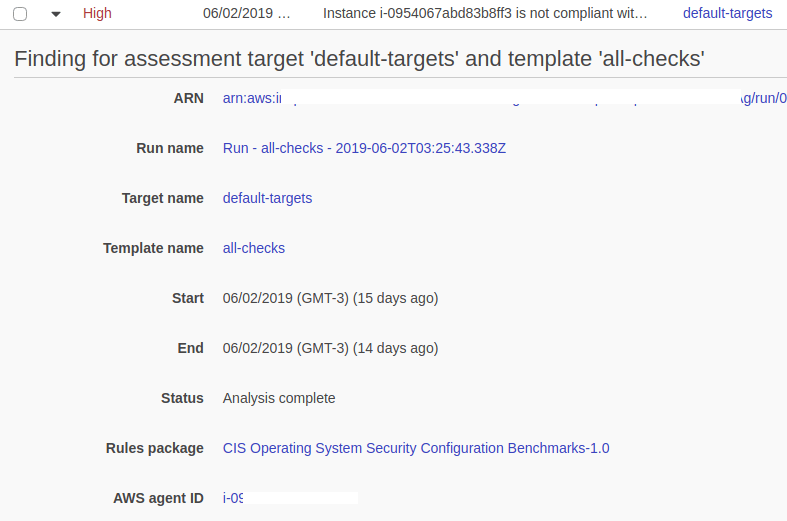

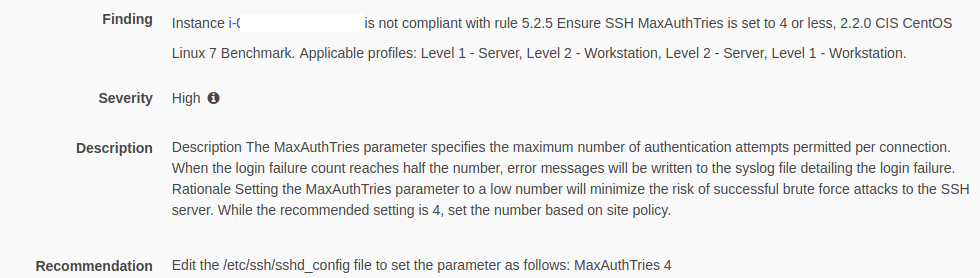

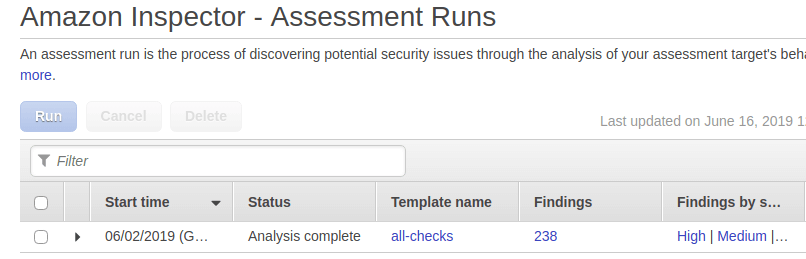

Após o scanner ser finalizado, um report é gerado e fica a disposição para Download. Também podemos verificar as vulnerabilidades encontradas em Findings com possibilidade de filtro pela criticidade.

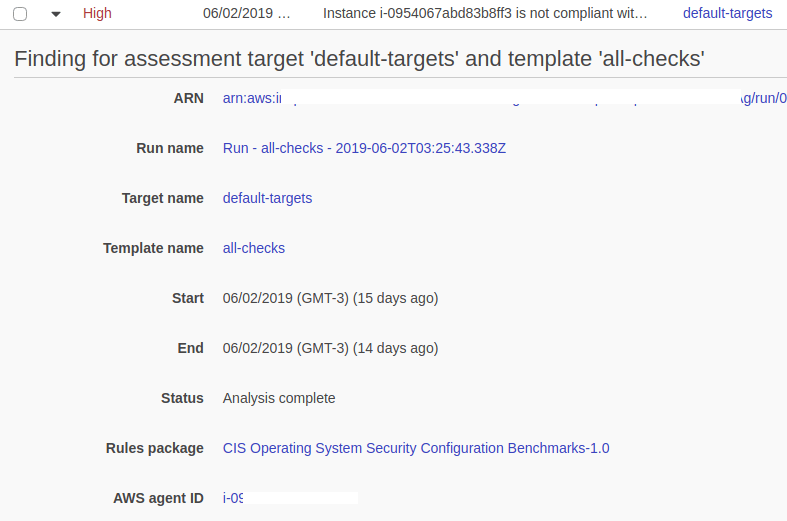

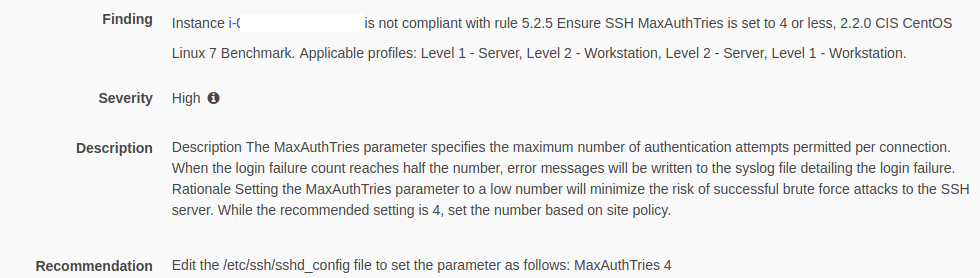

Cada vulnerabilidade encontrada conta com uma descrição, links e recomendações de como fazer suas correções.

A AWS oferece um serviço bem interessante relacionado com a verificação de vulnerabilidades em suas instâncias EC2. Trata-se do AWS Inspector, que no momento atende apenas servidores, ou seja, apenas EC2.

O AWS Inspector é basicamente um scanner de vulnerabilidades que verifica como está a saúde dos seus servidores, ele entrega basicamente cinco tipos de indicadores:

- Network Reachability – Avaliação de acessibilidade nas redes de EC2 instances.

- Security Best Practices – Avaliação de melhores práticas em segurança.

- Runtime Behavior Analysis – Avaliação de comportamento em real time.

- Common Vulnerabilities and Exposures – Avaliação de vulnerabilidades comuns (CVE).

- CIS – Operating System Security Configuration Benchmarks – Avaliação de conformidades de segurança baseado na comunidade internacional de segurança.

O funcionamento do Inspector é bem simples, basicamente é preciso seguir apenas alguns passos para começar a sua utilização.

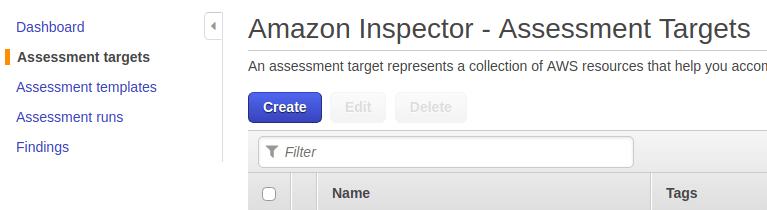

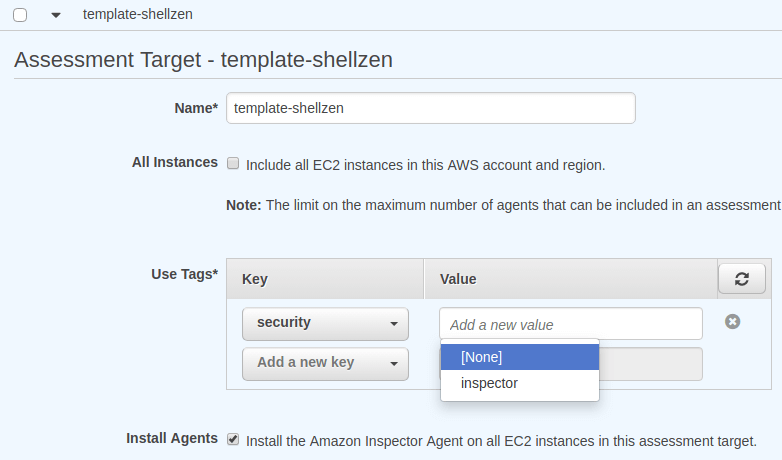

Primeiro você precisa selecionar os target groups, isto é, quais instâncias ou qual instância EC2 vai ser o alvo do Inspector. Essa seleção é baseada em Tags que a instância tem, dessa forma o Inspector sabe diferenciar as instâncias que devem ou não receber a verificação de segurança do Inspector. Então, você poderia, por exemplo, ter 50 servidores EC2 em seu ambiente, mas você quer utilizar o Inspector apenas em duas instâncias, então deverá inserir uma Tag apenas nessas instâncias que você quer fazer o scanner com o Inspector.

[TAG] Painel do EC2 para inserir Tags em sua instance.

Feito isso, na tela inicial do Inspector é preciso selecionar o target group, depois o Template de verificação e finalmente iniciar ou agendar os scanners.

O Template é onde você seleciona todos os modelos de verificação (dos 5 que falei anteriormente) ou apenas alguns modelos, por exemplo apenas a verificação de CVE ou apenas a verificação de boas práticas de hardening (CIS).

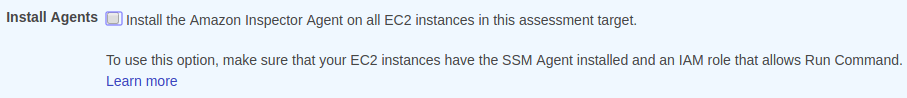

Atenção especial nesta parte, pois logo abaixo do campo onde fazemos a inclusão do nome do queremos atribuir para o Template, temos a opção de incluir todas as nossas instâncias, caso queria fazer isso basta apenas marcar as instâncias, caso não, deixe desmarcado.

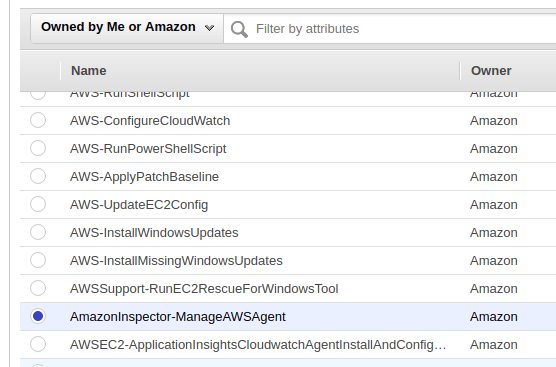

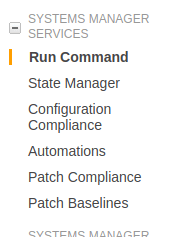

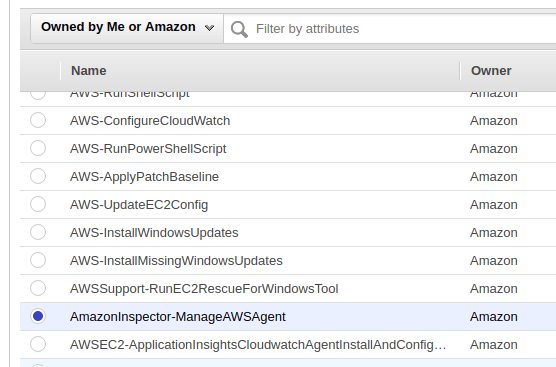

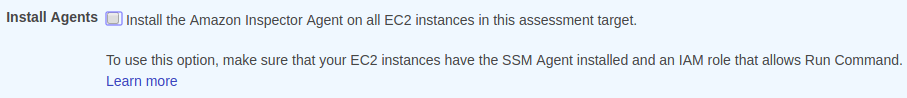

O Inspector precisa de um agente instalado, essa instalação é bem simples e se suas instâncias forem Amazon Linux, o Inspector vai conseguir fazer a instalação de forma remota e sem qualquer dificuldades, isso quer dizer que basicamente você não vai precisar entrar diretamente nas suas instâncias para fazer a instalação. Você também poderá utilizar a opção de executar comandos remotos.

Para mais detalhes, segue o link da documentação da AWS aqui.

Outro detalhe igualmente importante é a última opção também relacionada com a instalação do agente do Inspector, ele está perguntando se quer que a instalação seja executada em todas as instâncias marcadas pela Tag (feita anteriormente no EC2).

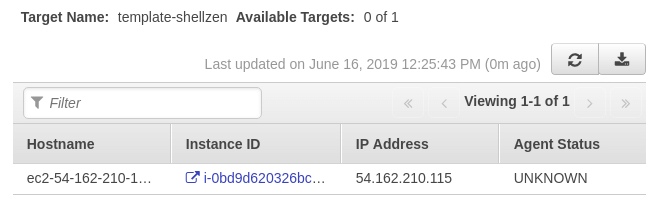

Após estas configurações, clique em Preview Targets para verificar quais alvos o Inspector já identificou.

O Agent Status está como desconhecido, pois o agente ainda não foi instalado na Instância.

Para executar sua instalação basta baixar o script e executado, instruções mais detalhadas você pode encontrar aqui.

Basicamente o comando é (wget ou curl):

wget https://inspector-agent.amazonaws.com/linux/latest/install curl -O https://inspector-agent.amazonaws.com/linux/latest/install

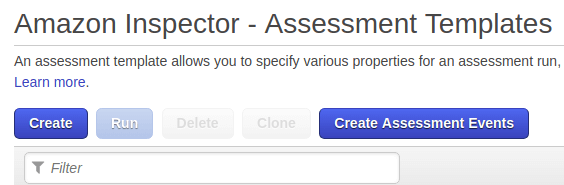

Agora vamos fazer a configuração de Template para os alvos, em nosso exemplo vamos configurar as verificações de segurança para CVE e CIS.

As rules relacionadas com os tipos de verificação que queremos fazer.

Após essas configurações basta clicar em Create and Run ou apenas em Create e rodar o scanner em algum outro momento.

Após o scanner ser finalizado, um report é gerado e fica a disposição para Download. Também podemos verificar as vulnerabilidades encontradas em Findings com possibilidade de filtro pela criticidade.

Cada vulnerabilidade encontrada conta com uma descrição, links e recomendações de como fazer suas correções.

1 Comentários

Excelente artigo.. muito bem explicado e o melhor…. o passo a passo. Parabéns.